Mit der Option -D läßt sich ein Tunnel mit einer Gegenstelle aufbauen. Das funktioniert so: Der Client (z.B. der Arbeitsrechner) baut zuerst eine SSH-Verbindung mit einem Server auf und gibt dabei einen Port für den Tunnel an:

ssh -D 5000 user@host

SSH wird auf dem Client-Rechner nun auf Port 5000 einen SOCKS-Proxy zur Verfügung stellen und alle Anfragen dorthin an den Server weiterleiten. Somit erfolgt eine „Umleitung“ aller Anfragen über den Server.

Auf dem Client kann man nun also den Firefox starten und im Menü Extras – Einstellungen – Erweitert – Netzwerk – Einstellungen die Einstellungen für den SOCKS-Proxy vornehmen:

(*) Manuelle Proxy Konfiguration SOCKS-Host: localhost Port: 5000 (*) SOCKS v5

So, nun noch kurz butschek.de/tools/ip/ öffnen und die IP-Adresse kontrollieren. Das sollte nun nicht mehr die vom Client, sondern die vom Server sein.

…das geht auch mit Putty unter Windows!

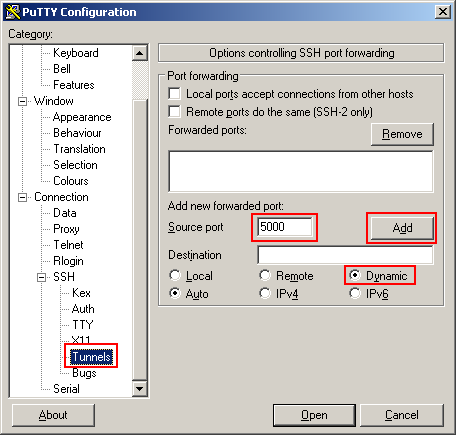

Windows-Benutzer können das gleiche ebenso einfach mit Putty erledigen:

Vor dem Aufbau der Verbindung links im Menü Connection – SSH – Tunnels wählen und dort unter Source Port den gewünschten lokalen SOCKS-Port (z.B. 5000) wählen. Dann unter Destination den Radio-Button auf Dynamic schalten (das ist wichtig, sonst geht es nicht!), erst danach auf ADD drücken.

Nun erscheint in der Liste der Forwarded ports der Eintrag „D 5000“. Nun kann die Verbindung wie gewohnt aufgebaut werden. Vorsicht, wer nun doppelt auf ein gespeichertes Profil klickt, löscht die Einstellungen! Hier also ZUERST Profil laden, dann Tunnel-Einstellungen machen, dann [Open] klicken.

Voila, fertig ist der SOCKS-Proxy-Tunnel! Natürlich muss Firefox (oder auch jedes andere Programm, welches einen SOCKS-Proxy nutzen kann und soll) auf den SOCKS-Proxy Port 5000 konfiguriert werden.

Übrigens: Putty erlaubt auch das Einrichten eines Tunnels NACHDEM die Verbindung aufgebaut wurde. Dazu das Programm-Menü öffnen (Putty-Symbol oben links in der Programmleiste), dort „change settings“ wählen. Dann kommt man in den gewohnten Dialog.

Und wozu braucht man das?

- Öffnen von Ports, wenn Firewalls dies verhindern

- Umgehen von IP-Sperren

- Schnellerer Download durch andere Route

- Pseudo-VPN

- …

Man sollte sich nur bewußt darüber sein, dass der Einsatz zu illegalen Zwecken natürlich nicht gestattet ist. Sollte der eigene Arbeitgeber in senier Firewall-Policy bestimmte Sperren vorsehen, wäre das Umgehen dieser nicht nur ein Sicherheitsproblem, sondern auch ein Grund für eine Abmahnung. Das will ich nur gesagt haben.