Mit dm-crypt / LUKS lassen sich unter Linux Festplatten oder Partitionen verschlüsseln. Die Details sind auf Wikipedia zu finden, dieser Artikel soll zeigen, wie einfach es einsetzbar ist.

Mit dm-crypt / LUKS lassen sich unter Linux Festplatten oder Partitionen verschlüsseln. Die Details sind auf Wikipedia zu finden, dieser Artikel soll zeigen, wie einfach es einsetzbar ist.

Wir gehen von einer normalen Debian Lenny installation aus. Ich habe sda in 3 Partitionen unterteilt: Swap (2 GB), Root-FS (10 GB) und /home (Rest). Die dritte Partition werde ich verschlüsseln.

Zuerst installieren wir die Software und laden das nötige Kernel-Modul. Dies ist beim Einrichten einmalig manuell nötig, beim späteren Öffnen des Containers wird das Modul automatisch geladen:

apt-get install cryptsetup

modprobe dm_crypt

Nun starten wir die Einrichtung:

cryptsetup luksFormat /dev/sda3

Mit luksOpen öffnen wir den verschlüsselten Bereich. Dadurch entsteht ein neues Gerät namens /dev/mapper/{name} welches das „geöffnete“ /dev/sda3 repräsentiert, jedoch in nichtverschlüsselter Form. Wir benutzen also künftig /dev/mapper/{name}, wobei alles, was wir dorthin speichern transparant verschlüsselt und nach /dev/sda3 geschrieben wird.

cryptsetup luksOpen /dev/sda3 private

Wir haben der Partition also nun den Gerätenamen ‚privat‘ gegeben, daher finden wir unsere lesbare „Partition“ nun unter /dev/mapper/private. Nun formatieren wir die Partition:

mkfs.xfs -L sda3-priv /dev/mapper/private

Fertig, schon kann die Partition gemountet und genutzt werden:

mount /dev/mapper/private /home

Was ich an dieser Stelle gerne empfehle ist das vollständige Überschreiben der Festplatte. Beim luksFormat wird der Bereich nämlich nicht überschrieben, es wird nur der leere Index angelegt. Die zuvor unverschlüsselt gespeicherten Daten sind also noch rekonstruierbar.

Das „Ausnullen“ (Überschreiben mit lauter 0x00 Bytes) vermeide ich hier, da ein Angreifer sonst verschlüsselte und unverschlüsselte Daten großer Teile der Platte kennen könnte und somit gezielt nach dem Schlüssel suchen könnte. Daher benutze ich hier /dev/urandom:

dd if=/dev/urandom of=/home/fillup.dat bs=1M

rm /home/fillup.dat

Eine interessante Sache übrigens: Das Füllen mit Zufallsdaten könnte theoretisch auch vor dem luksFormat direkt auf /dev/sda3 erfolgen, man könnte sogar annehmen, dass dies schneller geht, weil die Zufalldaten dann nicht verschlüsselt geschrieben werden müßten. Da die Verschlüsselung jedoch die Entropie der Zufallszahlen ganz vewaltig in die Höhe treibt, geht das Erzeugen von Zufallszahlen beim Überschreiben des gecrypteten Bereiches in der Tat schneller als beim Überschreiben der Platte sda3.

Meine Messwerte:

| Überschreiben von /dev/sda mit /dev/urandom: |

5.4 MBit/s |

| Datei im XFS-Dateisystem von /dev/urandom anlegen, welches als /dev/mapper/private eingehängt ist und die Daten beim Schreiben auf /dev/sda verschlüsselt: |

6.0 MBit/s |

So, um die Partition nach dem Entmounten wieder zu „schließen“, also das Mapper Device wieder zu entfernen, damit nicht mehr auf die Daten zugegriffen werden kann, wird das Kommando luksClose genutzt:

umount /dev/mapper/private

cryptsetup luksClose private

Durch einen Reboot ist das Laufwerk übrigens auch geschlossen, wenn also jemand mit lokalen Zugang zum PC kein Passwort hat, wird er künftig keine Daten aus /home mehr auf dem Rechner finden, denn selbst ein Reboot mit init=/bin/bash ist nun wirkungslos.

Fertig ist das streng geheime Home-Verzeichnis – was übrigend auch mit jedem anderen Verzeichnis klappt – zumindest solange es kein System-Verzeichnis ist, welches zum Booten schon benötigt wird.

TIPP: Ein Blick ins Manual von cryptsetup ist übrigens sehr zu empfehlen. Hier wied auch verraten, wie man mit den luks*Key Kommandos mehrere Passwörter anlegen (z.B. für mehrere Leute, jeder hat SEIN Passwort) oder wie man mit Key-Files (z.B. auf dem USB-Stick) arbeiten kann. Auch Scripting ist dank isLuks und luksUUID problemlos möglich…

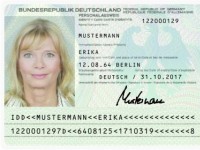

Wer kennt Patrick Metzger, wohnhaft in der Kantstrasse 62 in 90232 Nürnberg? Vermutlich niemand, denn diese Person existiert in der Realität überhaupt nicht.

Wer kennt Patrick Metzger, wohnhaft in der Kantstrasse 62 in 90232 Nürnberg? Vermutlich niemand, denn diese Person existiert in der Realität überhaupt nicht.